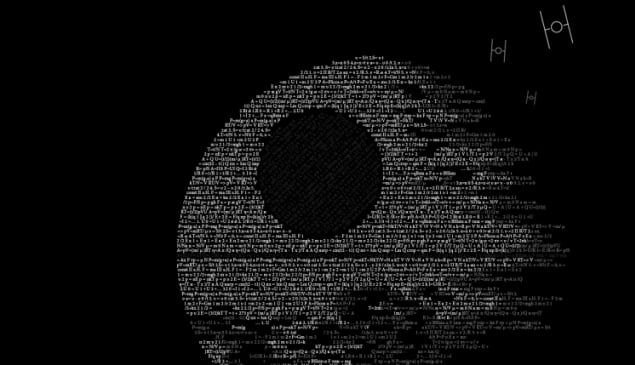

EQUATION GROUP agrège les plus redoutables Hackers ayant jamais sévi au monde Cf. Kaspersky. Ils ont développé une forme de malware si sophistiquée, complexe et inédit qu’elle s’avère être totalement indétectables. Son existence a été divulguée fin janvier 2015 par des experts en contremesures du cyber espionnage international.

C’est à cette occasion que le groupe a été baptisé du doux nom de « l’Etoile de la Mort de la Galaxie du Malware ».

Une référence, pire, une reconnaissance !

C’est la très longue et minutieuse analyse du ver Stuxnet qui a permis d’identifier la possible existence de malwares de type ZERO DAY, et conduit à des recherches exploratoires d’autant plus complexes que personne ne savait ce qu’il devait rechercher.

Par analogie on peut citer le boson de Higgs dont l’existence postulée en 1963 n’a été démontrée –de façon statistique et non factuelle- qu’en 2013, avec toujours une marge d’incertitude de 0.00006% …

Un malware de type ZERO DAY caractérise l’attaque d’un software ou d’un hardware utilisant une faille inconnue du développeur ou du fabricant, qui a la capacité de par son antériorité de devenir transparent et donc indétectable, tout comme s’il faisait partie de la création originale. Ce type de malware serait plus sophistiqué et plus redoutable que cheval de Troie Regin.

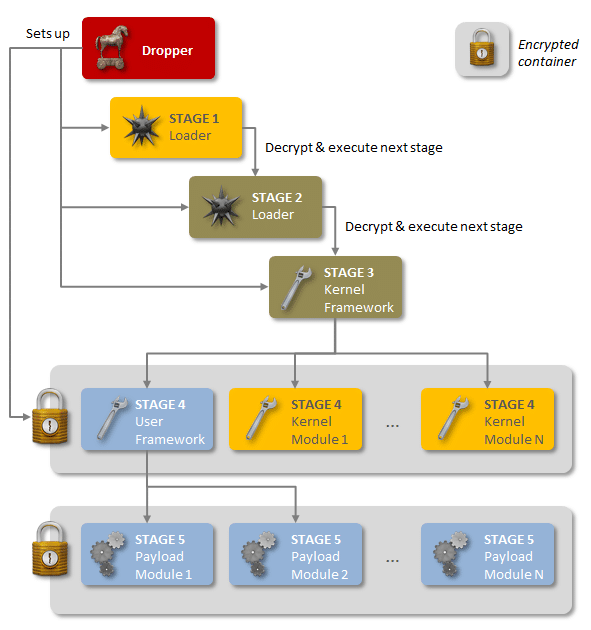

Pour rappel, le malware Regin utilise une structure d’attaque en cinq étapes :

Après avoir été injecté [dropper] via un site Web infecté, il se déploie comme une cascade de dominos où chaque étape chiffrée prépare la suivante. Il faut donc réunir cinq étapes de façon concomitante pour comprendre son fonctionnement.

Et même dans ce cas, il est « très difficile de savoir ce qu’il fait ». © Symantec … on croit rêver !

Schéma d’attaque par Regin :

Selon l’informateur, plusieurs dizaines de milliers de victimes ont été la cible d’Equation dans plus de trente pays dont les États-Unis, la Chine, la Russie, l’Inde, le Brésil, de nombreux pays européens dont la France, ainsi que des nations africaines (Somalie, Libye, Yémen, Soudan), du Moyen-Orient (Iran, Irak, Liban, Palestine, Syrie) et d’Asie (Hong-Kong, Singapour, Malaisie).

Les attaques auraient principalement ciblé les entreprises sensibles telles que : télécommunications, nanotechnologies, nucléaire, aéronautique, énergies fossiles, finance, défense, etc. Les hackers exploitent au moins sept failles de sécurité dont quatre sont des vulnérabilités dites zero-day.

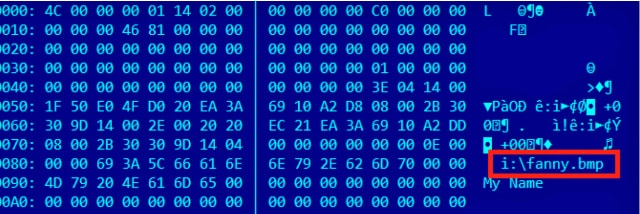

Parmi ces « outils », celui intitulé Fanny pénètre les systèmes informatiques air gap, [totalement isolés de tout réseau physique ou sans fil]. Il crée une partition invisible qui contient les commandes de contrôle. Lors d’un accès internet, il transmet ses données et reçoit de nouvelles commandes.

Mais tout ça, c’était avant !

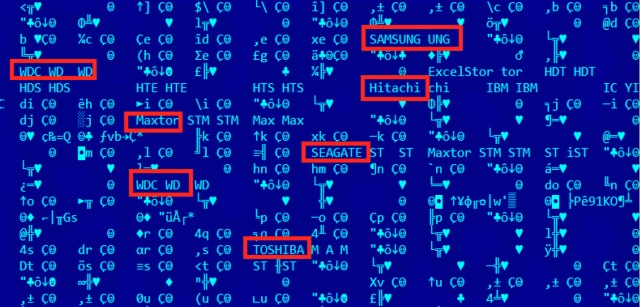

Les chercheurs ont détecté un outil fascinant par sa complexité et effrayant par sa puissance. Il s’agit du module ‘nls_933w.dll’ qui permet de reprogrammer le firmware d’un disque dur à plateaux ou d’un SSD. Il fonctionne avec Western Digital, Maxtor, Samsung, IBM, Micron, Toshiba et Seagate.

Ce module crée un espace invisible sur le système de stockage qui résiste à un formatage de 35 passes [US Army]. Une fois qu’un disque dur ou SSD a été infecté, il est impossible de détecter ou de supprimer ce module malveillant.

Costin Raiu, le directeur du GRAT (Global Research and Analysis Team) chez Kaspersky déclare : « La chose la plus effrayante à leur sujet [Equation Group] est que nous n’avons aucun échantillon d’activité en 2014 ce qui est très, très, inquiétant. »

Source ARS Technica – Observer

A suivre !

Rédacteur invité : mo

Normal qu’il trouve cela inquiétant vue que eux même ne voie rien ces pour dire a quelle point les hackers sont douée .

Salut @jejemc, merci pour le commentaire.

Pas vu pas pris !

C’est une forme de guerre froide qui a de quoi en effet faire flipper.

enfin on n’a pas tous des secrets d’état sur nos machines !

PEP

Ça fait froid dans le dos de mon PC … Enfin la seul chose sensible dans mon PC c’est la photo de mon ch’boub ! …..

Mon cht’i Bouba, mon chat! What do you expect ?

Merci pour ton commentaire, et reste couvert !

PEP

Pitié Mo, arrête de nous effrayer !

Bon d’un autre côté je n’ai pas grand chose qui pourrait intéresser ces messieurs sur mes ordis …. à part peut-être les coordonnées bancaires de GLG .. et encore … OUF !

Putain Encore Peur

Salut @Fracasse,

Merci pour ton commentaire. Je ne me réjouis pas de telles informations ! Mais je pense qu’une communauté de Geeks doit se tenir informée même si, sans des situations extrêmes, on ne peut que rester les bras ballants !

Je crains te décevoir avec une prochaine publication que je prépare qui traitera d’une forme d’intrusion au moins aussi délirantes que je que j’ai relaté ici …

PEP

Ils ont développé une forme de malware si sophistiquée, complexe et inédite qu’elle s’avère être totalement indétectable.

C’est bien ça !

Et ce qui donne à réfléchir, c’est que l’activité du groupe en question est inconnue pour 1 année entière … l’Agence en question (NSA) n’a pas du rester les bras croisés je suppose !

Il y a intérêt à rester en veille mais si objectivement on aura toujours plusieurs mois de retard pour appliquer d’hypothétiques contre mesures.

PEP

Super article MO

J’avoue que sa fait froid dans le dos de savoir que l’on peut se faire hacker sans que l’ont puisse le savoir , tellement leurs hacke est sophistiquée.

P.E.P

Maintenant tu peux dire ‘je le sais’ ce qui du reste ne changera rien au jeu de dupes déjà engage depuis longtemps !

Merci pour ton soutien.

PEP

Sachant que Stuxnet était un pur projet et produit des USA, Kaspersky n’a pas eut besoin de donner explicitement le nom de la NSA pour qu’on puisse faire le rapprochement.

De toute façon les cyber guerres sont l’avenir et surtout en période de crise et fragilité politique (les consciences et les peuples s’éveillent lentement mais surement).

Ensuite on voit où le groupe frappe et tout de suite on comprend qui es derrière. Maintenant comme tout hacker de très très haut niveau, la plupart doivent certainement avoir fait des choses pas très propre pour que la NSA les exploitent à ces niveaux là, parce qu’on est clairement hors de toute idéologie.

Enfin quand on voit le nombre de contrat que les USA attrapent toujours un peu partout dans le monde, alors qu’ils sont dépassés sur la majorité des domaines technologiques qui ne touchent pas l’armement, on comprend vite l’intérêt aussi de ce type d’outil qui sous couvert de sécurité nationale permet toujours à un pays comme les USA de diriger le monde dans une certaine mesure.

Kaspersky je pense aussi qu’ils exagèrent un peu pour l’histoire du HDD ou SSD.

« Une fois infecté, il est impossible de détecter ou de supprimer le module malveillant. »

=> Mais en partant du postulat qu’ils arrivent à écrire sur une partie réservée, d’autres pourraient le faire aussi non? Je pense que le problème réside dans le fait qu’il est impossible ou presque d’effacer un truc dont on ne soupçonne pas l’existence et là peut être que la team Russe bloque à trouver la solution.

PS: Kaspersky Lab a été capable de découvrir Equation Group pourtant au niveau de la détection ils ne sont plus les leaders incontestés depuis quelques temps déjà, donc ma question est : que font les autres boites?

GAFA reste le plus réseau de renseignement des USA et de la NSA! Le jour où l’UE portera ces billes à l’unisson contre ce réseau, alors là il y aura un acteur crédible pour dénoncer et freiner ce genre de pratique.

bonjour

Mais ce ver n’est pourtant pas le plus redoutable