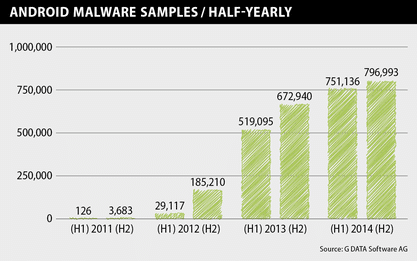

C’est ce qui ressort du dernier rapport Mobile Malware Report de G Data. Au deuxième semestre 2014 pas moins de 796 993 fichiers malveillants ont été détectés. Au total, 1,5 million de codes dangereux sur Android ont été analysés en 2014.

Une croissance qui reflète le fort intérêt pour la plateforme. Selon l’institut IDC, 80% des systèmes d’exploitation utilisés dans le monde seraient sous Android.

Au cours du second semestre 2014, le nombre de nouveaux malwares pour Android a augmenté de 6,1% comparé au premier semestre de la même année. Avec un total de 1,5 million de nouveaux logiciels malveillants, l’année 2014 connait une croissance de 30% comparée à l’année 2013.

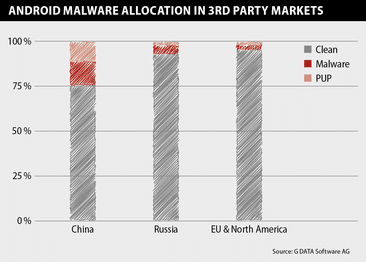

Les stores alternatifs cible privilégiée des pirates

Les boutiques alternatives d’applications sont des vecteurs de codes nuisibles. Néanmoins le risque est fonction du pays et tous les utilisateurs ne sont pas exposés de façon égale aux dangers. Les experts G DATA ont analysés plusieurs plateformes et les résultats montrent que les boutiques européennes et américaines proposent moins d’applications dangereuses que les boutiques chinoises ou russes. Sur certaines plateformes chinoises, près d’une application sur quatre est infectée par un code malveillant ou un programme potentiellement indésirable (PUP).

Des spywares dans les mises à jour de firmware

Micrologiciels dangereux : un deuxième cas détecté par G DATA

En 2014, G DATA découvrait un spyware intégré dans le micrologiciel (firmware) du smartphone Star N9500. En mars de cette année, c’est le modèle Mi4 du fabricant Xiaomi, commercialisé en Allemagne, qui est en cause.

En localisant ce téléphone pour le marché allemand par la mise à jour de son firmware, l’importateur y a intégré un programme d’espionnage qui envoie des données utilisateurs sur des serveurs distants.

Volontaire ou non, cette intégration pose le problème des canaux de distribution peu traçables empruntés par certains matériels importés de Chine.

Rédacteur invité: Cpasbien

Ça fait froid dans le dos, ou est-ce simplement la rançon du succès ?

Salut au sujet de la protection que pensez vous de lbe security manager ? Dans le genre permissions des accès… Car avec tout ces problèmes de sécurité qui se développent devons nous se protéger des virus (adaware et cie) et surtout aviir un log qui modifie les permissions de nos applis.

Merci

Salut,

Le contrôle des droits des applications est une chose nécessaire qui donne une protection de base indispensable.

Pour les autres attaques type MITM, qu’aucun antivirus ou antimalware ne peut détecter, il faut te lancer dans le Pentest pour contrôler en temps réel qui a accès à ton ou tes réseaux : GSM,Wifi, Bluetooth.

Mais là, ça devient déjà plus compliqué sauf si tu as des connaissance en codage.

PEP

Pauvre GLG qui vie en chine

mais rassure toi, en France c’est pas mieux, la seule différence c’est que le gouvernement Français aujourd’hui revendique être a la solde de la plupart des piratages et que par conséquent comme c’est lui, c’est légal.

tout cela en se justifiant derrière un pseudo « terrorisme » dont ils sont les seuls responsable.

la vie privée, c’est quoi ce truc ?

Merci pour ta publication 😉

En réalité, ce qui tu décris a été dépassé il y a quelque semaines par le ‘upgrade’ de DSploit en CSploit.

Et avec ce type [codage], tu peux lancer du pentesting sur n’importe quelle machine android et ce quelque soit son niveau de protection (avec quand même de sérieuses notions de codage).

J’avais préparé une publication sur le sujet, mais j’ai préféré ne pas la proposer à Greg car les attaques de type MITM [Man In The Middle] sont du hacking qui donne accès, entre autre, aux connection ‘voix’ des smatphones, aux applications, et à toutes les connections NFC …

Dans la ligne de ton article, je te renvoie en complément à ce que j’avais écrit concernant la virologie des firmware de la totalité de disques durs, soit à plateaux, soit SSD.

Mieux encore, et depuis lors, ce sont les mémoires Eprom qui ont été visées …

Comme dis qryssoldgeek , restons couverts !

PEP^^