La sécurité informatique est devenue ces dernières semaines un de sujets de choix pour la Presse et la TV. Le hacking ou souvent supposé tel, dans son appréciation collective, relève d’opérations underground quelque peu canailles qui entretiennent un climat de défiance ou de stress, qui augmente les audiences et les tirages.

Il y a lieu de distinguer plusieurs types d’attaques, et sans avoir ni la capacité ni l’autorité d’explorer le sujet de façon exhaustive, je vais m’essayer à remettre un certain nombre de choses à leurs places.

Les attaques industrielles :

L’objectif n’est pas de différer la simple publication d’un journal.

Le ver Stuxnet est le premier exemple connu d’un malware destiné à une cible et à une fonction unique, à savoir : prendre le contrôle, puis reprogrammer des automates industriels spécifiques. En l’occurrence, il s’agissait de centrifugeuses produites par la société Siemens en Allemagne et utilisées dans le monde entier sans qu’il soit nécessaire de préciser où. Le bilan officiel fait état de 45.000 PC attaqués dans le monde, tous utilisant ou émulant un programme dédié Siemens.

Les attaques de type Zéro-Day :

Entre les malware dialers espions et les malware à usage commerciaux

J’ai déjà abordé ce sujet, et donc pour rappel, les attaques Zéro-Day ont la particularité ‘étonnante’ de ne pouvoir être combattues au simple motif qu’elles n’ont aucune existence visible et qu’elles ne sont donc pas reconnaissable.

Elles existent, mais se comportent comme n’existant pas …

Rien de bien mystérieux dans tout cela, mais rien que du très dangereux, ce qui doit nous conduire à une grande prudence.

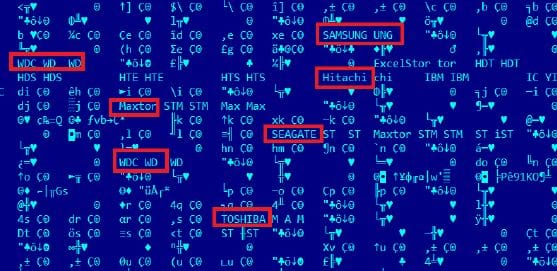

En général, les malware de ce type sont introduits dans les firmwares des DD qu’ils soient à plateaux ou SSD. Depuis ma dernière publication à ce propos, j’ai appris que des mémoires EPROM avaient été touchées.

Les EPROM et autres de même nature, sont ces mémoires qui permettent à tout système informatique de conserver nos paramètres de configuration la date, l’heure, nos passwords notamment.

Donc grosso modo, le malware ‘inexistant’ car considéré comme partie intégrante du firmware n’a pas lieu d’être pisté, et qui aurait l’idée d’aller chercher ce qui n’existe pas ?

Pour plus d’informations, je vous invite à relire la publication que j’avais faite au sujet du Malware EQUATION 2, ou de vous documenter en entrant cette requête dans votre navigateur favori.

Il faudrait être bien incrédules pour penser que les fabricants, eux-mêmes, ne placent pas leurs propres ‘dialers’ dans leurs dispositifs afin d’être informés en temps réel de l’évolution de leur ‘actifs circulants’.

A ce sujet, ‘on dit’ que les DD ont une durée de vie limitée ; voilà une affirmation bien péremptoire. Les premiers DD fabriqués par IBM dans les années 80 ont fonctionné plus de 15 années en moyenne ! La rotation des stocks de DD n’étant pas assez rapides, les firmware fabricants placés au boot ‘secteur d’initialisation bien connu des Geek’, de tous les disques durs, ont été dotés d’un ‘malware officiel maison’ qui agit comme un planning PERT, décomptant le ainsi le nombre de boot, et progressivement venant ‘détruire’ artificiellement les clusters d’un DD.

Et effectivement au bout de 2 années, plus selon la notoriété de la marque et le prix d’achat du DD, le DD affiche ses faiblesses. Le fabricant vous fournira gratuitement un petit utilitaire [spécifique selon la marque] qui scannera le DD et vous montrera le nombre de secteurs défectueux, l’ensemble n’étant que poudre aux yeux.

Intéressez-vous aux applications d’examens de DD tournant sous distribution Linux, idéalement, et vous serez convaincus. Il y a d’autres moyens de preuve, mais ce n’est pas le sujet.

Dans ces 2 types de malwares Zéro-Day, on a d’un côté le vol de données du DD et d’un autre la cupidité du fabricant qui s’exprime. Toujours le p’tit sous !

Les attaques par Denis de Service :

Ce sont les attaques dites DoS et/ou DDoS

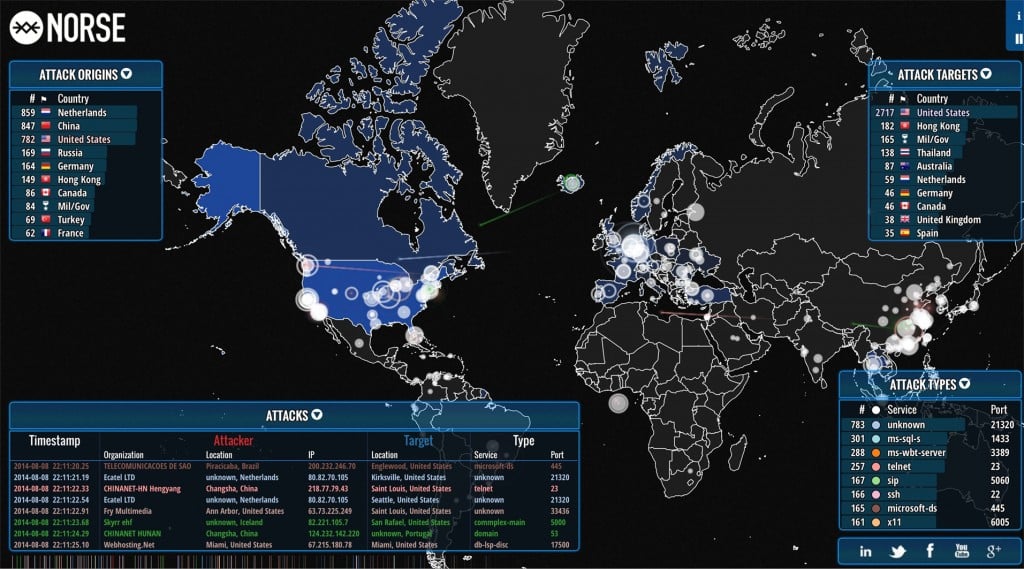

Illustration d’attaques DDOS en temps réel

Les journaux ont été l’objet de ce type d’attaques qui ne nécessitent qu’1 seul ordinateur, et même un antique Pentium y suffit amplement … pour activer un Exploit DoS et saturer 1 service commercial quelconque. L’autre solution, plus massive consiste à employer une armée de Zombies [PC tiers généralement hackés], pour lancer une attaque concertée de type DDoS.

En l’occurrence si ce type d’attaque peut bloquer n’importe quel site commercial [en fonction de la capacité et de la puissance de son Serveur], il faut bel et bien une erreur d’architecture système pour que la partie ‘livrée’ au public ait la même source que celle dédiée à l’édition papier [mise en œuvre des rotatives par exemple].

Je ne prends pas la défense des hackers, mais je m’étonne que des éditeurs et autres administrateurs systèmes soient aussi peu précautionneux dans la gestion des parcs informatiques qui leur sont confiés.

Evidemment on ne peut écarter l’acte de pure malveillance interne à l’entreprise ou au service.

Ouf ! Dans tout ce qui est écrit là nos smartphones ne risquent rien !

Du rêve à la réalité

Les éditeurs des principaux OS possèdent des équipes très aguerries qui traquent sans relâche les failles de sécurité afin d’en combler les brèches. Voilà pourquoi nous avons tant et plus de mises à jour sous nos Windows, Mac, Linux et Android. Le tout est d’exploiter un OS ‘entretenu’ par l’éditeur !

Windows a cessé la surveillance de son OS XP, et de cette décision est né un risque majeur pour tout ordinateur ainsi équipé, au cas où une faille de sécurité nouvelle serait trouvée par des hackers opiniâtres.

Qu’on se le dise car je ne donnerai aucun détail sur la procédure, mais il est possible par une petite manipulation qui n’a rien de magique, de faire passer son OS XP pour un OS XP Professionnel et ainsi bénéficier de quelques années supplémentaires de mises à jour. Parlant de XP on ne sera pas pris pour les plus virulents des hackers !

Ce sont des informations que vous aurez déjà lu j’en suis certain, désolé donc pour la redite.

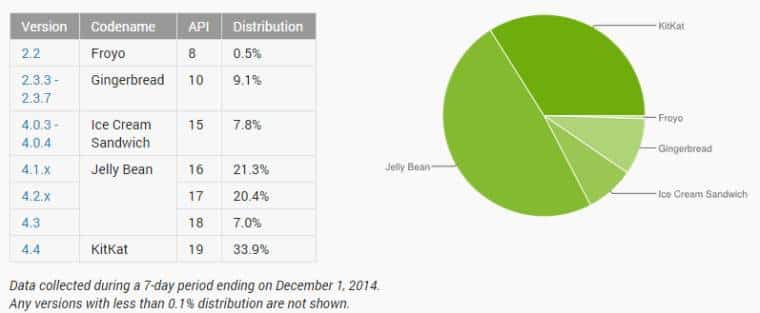

Là où je veux en venir, c’est que l’OS Android émulé sur nos smartphones est tellement hétérogène que Google a décidé de cesser ses mises à jour de ses OS à partir de Jelly Bean, ce qui fait que plus d’1 milliard de mobiles sont totalement vulnérables.

Il y a fort à penser que Google va continuer sur sa lancée, car les attaques contre les mobiles et sa horde innombrable de milliards d’objets connectés va évidemment se multiplier de façon arithmétique. Hacker un smartphone [Android ou autre, c’est égal] reviendra à prendre la main sur l’ouverture électrique de la porte de la maison ‘connectée’, ouvrir et démarrer la voiture et surveiller toute personne équipée à son domicile d’un système de caméras dédié. Les exemples ne s’arrêtent pas là évidemment, à chacun de réfléchir quand il s’équipe d’un IOT.

Alors j’entends souvent dire : ‘Oui mais j’ai un super anti-virus’ oui ‘j’ai un super anti-malware’ et autres déclarations qui souvent manquent de réflexion et donc de sens. C’est pour cette raison que j’ai proposé cette petite introduction dans un monde que je vous laisse qualifier ! Je vous remercie de ne pas imaginer que je suis un super hacker et que je vais me la jouer sur le podium que m’offre Greg.

Il s’agit ici d’informations non exhaustives, que chacun pourra vérifier très facilement.

MISE EN GARDE

Les différents Exploits, ou applications, dont je vais vous parler de façon masquée ont été initialement réalisés pour aider à la surveillance des réseaux afin de conter au mieux les tentatives d’intrusion voire de les éradiquer le cas échéant.

Quelques-uns comprendront que ces outils sont réversibles : autant ils peuvent vous aider à sécuriser vos propres réseaux, autant ils peuvent aussi permettre certaines intrusions dans des réseaux qui vous sont étrangers et qui doivent le rester. Grosso modo avec ces outils, vous pouvez tout connaître sur votre voisine 😉

N’ayant pas de voisine, je n’ai pas testé ces Exploits !

Mais attention, car à chacun de ces outils de ‘mesure’ s’adresse un outil de ‘contre-mesure’ dont les spécialistes en cybercriminalité sont évidemment équipés. Aussi je ne donnerai pas de nom complet et encore moins d’adresse, mais vous donnerai les possibilités des différentes et efficaces applications connues.

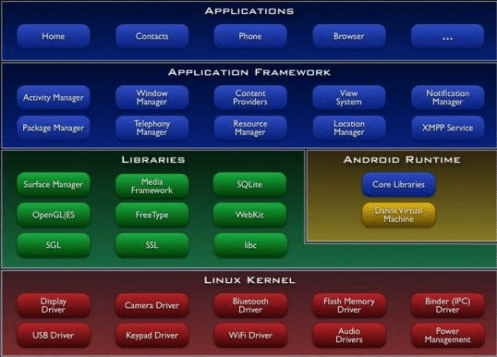

LE PENTESTING OU ATTAQUES SOUS ET SUR ANDROID

Android étant un OS de type Open Source, l’avantage est sa relative transparence et son inconvénient est qu’il favorise, ou facilite, les procédés d’intrusion, autrement appelés le pentesting.

Pour faire bref on peut dire qu’aucun mode de protection ne permet de contrer les ultimes procédés de pénétration [c’est d’ailleurs le nom d’une application qui a existé, mais est aujourd’hui dépassée].

WFK [nom masqué] permet de connaître les IP qui utilisent la même bande Wifi que vous, de les identifier, de les sélectionner et de bloquer celles que vous voulez. Il ne s’agit pas de pénétration de réseau, mais de ‘libération’ forcée de bande passante. Genre, ôte-toi de là que j’m’y mette.

Dls [nom masqué] permet de sniffer toutes les connections, chiffrées ou non, et bien entendu d’agir comme si vous étiez le propriétaire des sites visités ou de ceux qui vous intéressent. C’est de cette façon que la plupart de comptes Facebook sont hackés.

La version initiale a été remixée et la dernière mouture, beaucoup plus intrusive, possède des capacités beaucoup plus importantes de nuire à votre confidentialité.

Wifi-X [nom masqué] permet d’inspecter tout type de réseau WIFI utilisant Android. C’est un outil très technique mais aux possibilités intrusives très poussées. Grosso modo, vous prenez la main sur tout ce qui communique.

SPVSCP [nom masqué] est à ce jour et en l’état de mes connaissances du moins, ce qui se fait de plus sophistiqué.

Cet outil permet de prendre la main [cette fois-ci de façon transparente et totalement indétectable] sur n’importe quel autre smartphone, d’utiliser sa ligne, d’écouter les conversations, de lire les mails, SMS, d’allumer, éteindre, photographier, filmer, écouter, la liste s’arrêtera là car si un hacker a la main sur un appareil ce n’est pas pour s’en servir directement mais plutôt pour l’utiliser pour réaliser des attaque virales de type ‘injections SQL’ par exemple.

Pas vu pas pris, mais c’est très chaud !

La solution consiste à changer de téléphone …

J’arrêterai ici en disant que ces outils ne sont pas des visions de l’esprit ni des programme en cours de recherche. Ce sont des outils qui existent et qui sont installés sur de nombreux smartphones et dont vous pouvez devenir un jour ou l’autre la malheureuse et innocente victime.

Alors donc considérons que notre smartphone n’est jamais à l’abri d’une attaque. Pensez aussi que si vous faites des sauvegardes automatiques de votre smartphones sur votre PC ou votre Mac, c’est votre station qui risque fort de se trouver infectée.

Et comme en général les stations sont reliées par Wifi ou RJ45 à une BOX, votre box elle-même et tout ce qu’elle comporte est à la merci des mêmes intrusions. Je me permets d’insister sur le fait qu’une intrusion sur PC via smartphone hacké ne peut être détectée par l’antivirus de la BOX ni celui de vote PC puisque c’est vous qui vous identifiez pour transférer vos données.

Disons pour sourire que vous vous contaminez vous-mêmes.

Alors que faire ?

A mon sens, la contre-mesure ‘équilibrée et proportionnée’ serait de vous doter sous Android d’une application qui ressemble à « The Purge » pour distribution Linux, qui vous permettrait de savoir si des IP malvenues se baladent sur votre bande passante.

Vous auriez alors la possibilité de les checker, et de les kicker joli mot pour dire de leur botter le cul.

Celui ou celle qui serait l’auteur du pentesting comprendrait tout de suite ce qui se passe, et vous laisserait alors immédiatement tranquille redoutant que vous ne possédiez un outil plus puissant et destructeur que le sien.

La seconde mesure, sans limite de consommation, est d’être extrêmement exigeant corrélativement aux distributions Android, et plutôt que d’exiger plus de RAM ou tout tunning software, de vous en tenir aux distributions pures d’Android, sauf à parfaitement connaître les codeurs des skins que vous installez sur vos appareils. En tout état de cause aucune distribution ne devrait vous priver des mises à jour de sécurité d’Android.

La dernière mesure [à chacun d’en trouver d’autres] est de bon sens, et consiste à bien séquencer les utilisations de vos smartphones entre les usages qui lui sont propres, et ceux qui sont directement liés aux IOT ; Mais le chant de sirènes qui commence à s’amplifier avec les magnifiques montres connectées par exemple n’est pas un signe de sagesse en la matière !

Pour le moins, si vous succombez [comme moi] à ces objets So coooool ! Équipez-vous d’un VPN et créez une passerelle dédiée et unique avec votre smartphone, tout en ayant un contrôle parfait sur les autorisations dont les listes s’allongent comme autant de jour sans pain.

Rédacteur Invité: Mo (rpheus)

Chapeau pour cet article documenté et détaillé.

Super article au top un must merci morpheus plus qu’a choisir entre la pilule Bleue ou Rouge ouai tu le sais 😉 PEP

Merci @Mez et @Bug pour vos encouragements !

PEP